En partenariat avec Atom solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

__

Glossaire de la cybersécurité – épisode #8

Piraterie n°8 – Le téléchargement furtif

Tic-tac, tic-tac. 39 secondes. C’est le temps qui s’écoule entre chaque cyberattaque dans le monde. Un chiffre qui en dit long sur les menaces quotidiennes auxquelles nous sommes confrontées ! Alléchés par l’appât du gain, les pirates du web ne se privent pas de s’introduire dans les systèmes et réseaux pour modifier, voler, kidnapper, détruire ou rendre inaccessibles des données sensibles.

Dans les articles précédents, nous avons vu comment se protéger contre le phishing, les attaques par force brute, le MITM, le ransomware, le cheval de Troie, les ingénieries sociales et le botnet. Pour rappel, une mise à jour régulière de vos logiciels, un bon antivirus et une vigilance accrue sont trois armes très efficaces. Malheureusement, il arrive que cela ne suffise pas pour protéger votre ordinateur… Quand vous naviguez sur internet, même les sites web légitimes peuvent être dangereux ! Ces derniers peuvent en effet être piratés par des cybercriminels qui vont alors charger votre machine avec des attaques de type « drive-by download ».

Le téléchargement furtif est une technique utilisée par les cybercriminels pour infecter vos appareils sans votre consentement et sans que vous le sachiez. Contrairement à d’autres formes d’attaque où vous êtes souvent incités à cliquer sur des liens malveillants ou à télécharger des fichiers infectés, le drive by download se produit à votre insu. Les pirates exploitent les vulnérabilités des navigateurs, des plug-ins ou des logiciels obsolètes pour télécharger discrètement des logiciels malveillants.

__

Piraterie n°8 – Une attaque furtive

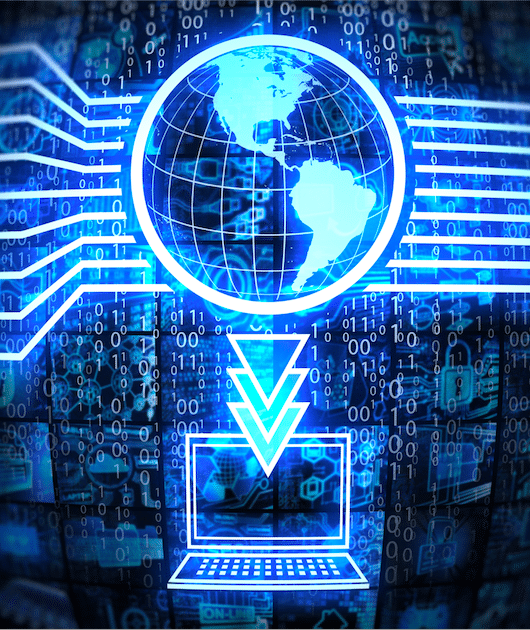

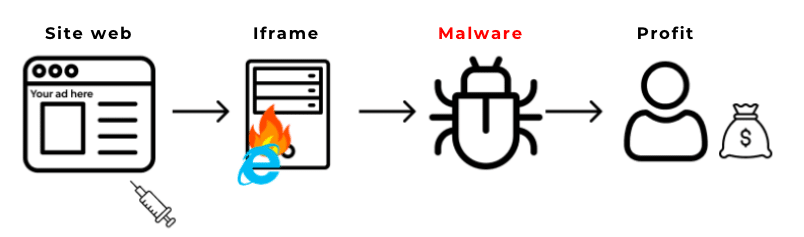

Les pirates exploitent donc les vulnérabilités de sites web légitimes pour y injecter des scripts malveillants. Il peut s’agir de n’importe quel type de site web, même si les cybercriminels visent plutôt ceux avec une thématique populaire comme le streaming. Quand ils ne piratent pas des pages existantes, les hackers en créent de toute pièce avec un rendu et une esthétique identique à ceux d’une page légitime. Le script malveillant est alors le point de départ d’une attaque de type « drive-by download » qui suit les étapes suivantes :

- Compromised or Malicious Web Server : avec un ordinateur vulnérable, vous visitez une page web compromise ou malicieuse contenant un iframe – une balise qui permet d’intégrer une page au sein d’une autre page web – invisible.

- Redirector : l’iframe charge secrètement une page créée par le pirate.

- Exploit Server : la page contient un programme qui recherche une faille de sécurité sur votre système.

- Malware Server : si le programme trouve une faille, un malware est téléchargé sur votre ordinateur depuis un serveur pirate.

__

Piraterie n°8 – Cas d’usage

Une fois le malware téléchargé et installé, les pirates ont accès à votre ordinateur. Ainsi, ils peuvent se délecter et utiliser votre ordinateur comme bon leur semble :

- Vol d’informations personnelles : Les logiciels malveillants téléchargés furtivement peuvent avoir pour objectif de collecter des informations personnelles sensibles telles que les identifiants de connexion, les données bancaires, les numéros de carte de crédit…

- Installation de logiciels espions : Certains peuvent agir comme des logiciels espions, enregistrant les frappes clavier, surveillant l’activité en ligne et récupérant des informations confidentielles.

- Utilisation abusive des ressources : Les appareils infectés peuvent être utilisés à des fins illégales telles que le minage de cryptomonnaies ou l’envoi de spams, entraînant une utilisation abusive des ressources de l’utilisateur.

- Propagation de logiciels malveillants : Une fois qu’un appareil est infecté, il peut être utilisé comme plateforme de lancement pour propager davantage de logiciels malveillants à d’autres utilisateurs, amplifiant ainsi l’impact de l’attaque.

__

Piraterie n°8 – Quelques tips

Le téléchargement furtif peut arriver à n’importe qui, n’importe quand. Les tentatives de piratage sont aussi nombreuses que créatives : l’appât du gain ne connaît aucune limite chez le hacker ! Mais, fort heureusement, voici quelques conseils d’un des experts cybersécurité de la place, ATOM Solutions.

- Maintenez votre navigateur web et votre système d’exploitation à jour. Les nouveaux correctifs permettent de colmater les brèches dans leurs défenses, là où le code des téléchargements furtifs pourrait s’infiltrer. N’attendez pas, installez ces mises à jour dès qu’elles sont disponibles.

- Prenez garde à ne pas conserver trop de programmes et d’applications inutiles. Plus vous avez de plug-ins sur votre appareil, plus vous êtes susceptible d’être infecté. Ne conservez que les logiciels auxquels vous faites confiance et que vous utilisez souvent. Supprimez également les anciennes applications qui ne reçoivent plus de mises à jour.

- Utilisez un logiciel de sécurité internet sur tous vos appareils. Des logiciels se mettent automatiquement à jour afin de repérer les menaces les plus récentes. Ils peuvent également analyser les sites web de manière proactive afin de bloquer les sites compromis connus.

- Évitez toujours les sites web susceptibles de contenir des malwares. Ne visitez que les sites grand public que vous utilisez régulièrement ou au moins les sites bien établis pour éviter d’être infecté.

- Lisez attentivement et examinez les « pop-ups » de sécurité sur le web avant de cliquer. Les escrocs utilisent des fenêtres publicitaires trompeuses sur les ordinateurs de bureau et les navigateurs mobiles qui ressemblent à des alertes légitimes. Vérifiez bien l’origine de cette publicité.

- Utilisez un bloqueur de publicité. Les attaques par téléchargement utilisent souvent des publicités en ligne pour télécharger des malwares. L’utilisation d’un ad-block peut contribuer à réduire votre exposition à ce type d’attaque.

Malheureusement, il n’existe pas de solution « clé en main » pour lutter contre les attaques de téléchargement furtif. Il est cependant essentiel d’avoir les bons outils techniques, de se former et/ou de se faire accompagner par des professionnels de la cybersécurité. Quoi qu’il en soit, il est important de se poser les bonnes questions car dans la plupart des cas, avec un peu de bon sens, il est possible de détecter les tentatives de cyberattaque.

__