En partenariat avec ATOM Solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

Glossaire de la cybersécurité – Épisode #3

__

PIRATERIE N°3 – L’attaque « Man In The Middle »

Vous avez suivi, le gouvernement va mettre en place un centre dédié à la cybersécurité car il a été recensé « dix millions d’attaques par mois venant de Russie, rien que pour le système d’information du gouvernement ». Un autre exemple récent de cyber-attaque est celui d’Air Calédonie… mais il existe bien des façons de pirater votre ordinateur. Aujourd’hui on va vous parler de l’attaque « Man In The Middle (MITM) ».

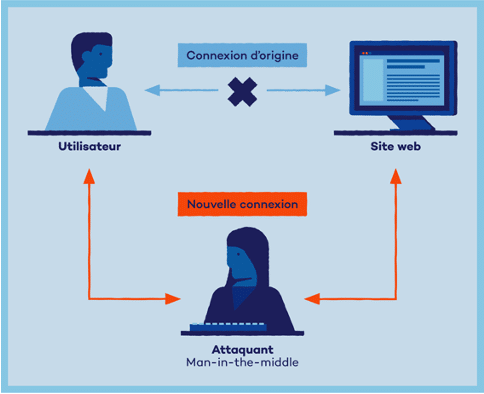

© Panda Security

Une attaque « man-in-the-middle« , c’est comme être dans un club secret où vous pouvez lire, changer et même envoyer des messages entre deux amis sans qu’ils ne le sachent jamais ! Imaginez que vous êtes un super-agent qui peut espionner les conversations secrètes de vos amis et même changer ce qu’ils se disent… Plutôt cool, non ?

Une attaque de type « MITM » est donc une forme d’écoute clandestine dans laquelle le hacker intercepte et modifie la communication entre deux parties qui croient communiquer entre elles. Le cyberattaquant est capable de lire, d’insérer et de modifier des messages lorsqu’ils traversent son appareil, devenant essentiellement « l’homme du milieu » de la conversation.

Dans le cybermonde, ça peut être dangereux car les hackers peuvent ainsi voler des informations sensibles, telles que vos mots de passe, vos identifiants de connexion, vos informations financières, vos données personnelles et les utiliser à des fins malveillantes.

__

PIRATERIE N°3 – CAS D’USAGES POUR OPTIMISER VOTRE CYBERSÉCURITÉ

- ATTAQUE PHASE N°1 : L’Interception

Il y a deux phases à une attaque « MITM ». La première est la « phase d’interception de l’attaque » qui se fait généralement en utilisant des techniques de phishing pour inciter à fournir des informations sensibles à des escrocs qui se font passer pour des employeurs ou des collègues de confiance. Une fois que les hackers ont obtenu ces informations, ils peuvent les utiliser comme ils le veulent.

Voici les techniques d’interception les plus courantes :

L’usurpation d’identité IP (Internet Protocol). Le cyberattaquant utilise illégalement une adresse IP pour accéder à des informations ou des systèmes protégés. Ils peuvent prendre le contrôle de votre compte en ligne ou accéder à vos informations privées sans autorisation.

L’usurpation d’identité DNS (Domain Name System). Le hacker donne une fausse entrée vers un faux site web. Vous pensez être sur le bon site, vous entrez vos identifiants et mots de passe et le pirate en profite pour prendre ces informations.

L’usurpation d’identité ARP (Address Resolution Protocol). C’est une technique utilisée pour injecter des informations erronées dans un ordinateur ou un réseau. Le pirate redirige les données destinées à un autre ordinateur vers le sien afin de capturer vos informations ou de diffuser des logiciels malveillants.

Le détournement de courrier électronique ou le « hijacking d’email » est une technique utilisée pour prendre le contrôle d’un compte de messagerie électronique. Cela permet d’accéder à des informations privées, de lire les messages envoyés et reçus et de s’en servir pour envoyer des messages frauduleux à d’autres personnes.

- ATTAQUE PHASE N°2 : Le décryptage

Dans un second temps, les pirates décryptent les données obtenues de manière illégale lors d’une attaque « MITM » réussie pour les vendre sur le marché noir ou les utiliser pour effectuer des activités malveillantes.

L’usurpation d’identité HTTPS (HyperText Transfer Protocol Secure). Cette technique permet à une personne malveillante de créer un site web qui semble légitime mais qui est, en réalité, utilisé pour voler des informations privées. Les cyber-criminels utilisent des certificats falsifiés (HTTP et non HTTPS) pour vous tromper en vous faisant croire que vous communiquez avec un site web légitime.

Détournement de SSL (Secure Socket Layer). Si vous visitez un site web non sécurisé qui commence uniquement par http (sans « s »), un navigateur sécurisé par SSL vous redirigera automatiquement vers sa version sécurisée HTTPS. Ici, le hacker manipule vos ordinateurs et vos serveurs pour intercepter cette redirection et voler vos données.

__

PIRATERIE N°3 – LA DÉFENSE

Se protéger des attaques de « l’homme du milieu », c’est comme être un agent secret dans un film d’espionnage ! Voici quelques conseils, proposés par l’un des experts calédoniens de la cybersécurité en entreprise, Atom solutions, pour sécuriser vos communications en ligne.

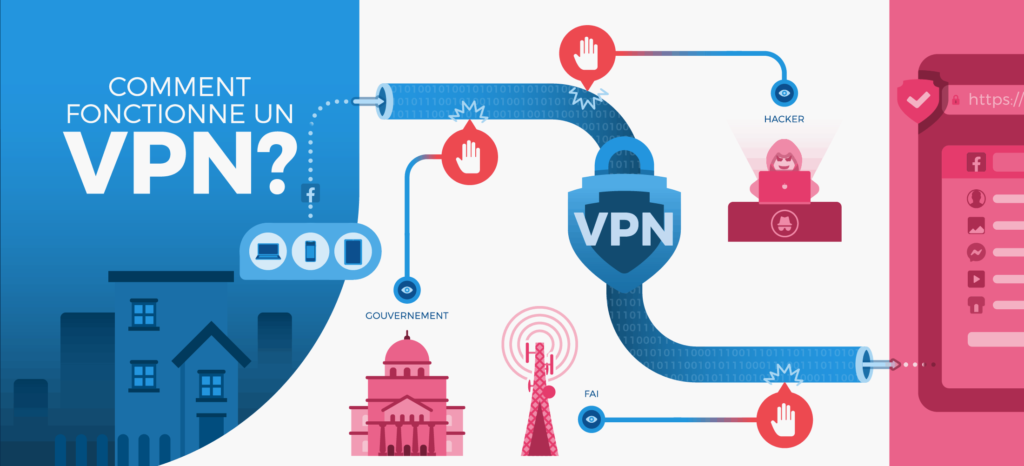

- DÉFENSE N°1 : Utilisez un VPN

Tout comme un espion le fait pour s’infiltrer, un VPN change votre identité en camouflant, modifiant ou déplaçant votre adresse IP, ce qui rend plus difficile l’interception de vos messages par les méchants.

- DÉFENSE N°2 : Repérez les noms de code secrets

Recherchez l’icône de cadenas et « https » dans l’URL du site Web que vous visitez. Ces codes secrets signifient que le site Web est sécurisé et que vous pouvez partager vos « secret-défense numériques » en toute sécurité.

- DÉFENSE N°3 : Mettez à jour vos outils

Garder vos smartphones, tablettes et ordinateurs portables à jour, c’est comme leur donner un nouveau déguisement. Il devient alors bien plus difficile pour les malfaiteurs de reconnaître et d’exploiter les vulnérabilités connues.

- DÉFENSE N°4 : Évitez les réseaux Wi-Fi publics

Tout comme les espions évitent les endroits bondés, évitez d’utiliser les réseaux Wi-Fi publics pour des activités sensibles. Si vous devez en utiliser un, utilisez votre VPN comme une cape d’invisibilité à la sauce Harry Potter !

- DÉFENSE N°5 : Mettez en place une politique de mot de passe

Il faut éviter de réutiliser le même mot de passe pour vos différents comptes : pensez à des mots de passe longs et complexes, utilisez un générateur de mots de passe si besoin… Et pour ce faire, n’hésitez pas à aller jeter un coup d’œil à notre précédent épisode « Force Brute »…

- DÉFENSE N°6 : Ne partagez pas trop d’informations…

Protégez vos données personnelles en évitant de partager des informations privées, personnelles et autres données sensibles sur les plateformes publiques, comme les réseaux sociaux ou même par mails.

__

Repérez les signes d’une attaque

N’oubliez pas qu’aucune solution n’est totalement infaillible ; il est donc toujours bon d’être vigilant quant à votre sécurité en ligne et de détecter les premiers signes d’une éventuelle attaque de type « Man In The Middle » parmi lesquels :

- Des déconnexions fréquentes forcées par le hacker pour intercepter les noms d’utilisateurs et les mots de passe lors des reconnexions.

- Les pirates créent des faux sites qui ressemblent trait pour trait au vrai mais avec des adresses URL étranges ou mal orthographiées.

Avec toutes ces informations, vous êtes prêts à combattre le crime contre les vandales du web. Petit test pour voir si vous avez bien compris comment vous protéger des attaques « MITM » : si on vous propose les URL suivantes, sur laquelle cliqueriez-vous sans aucun risque de hacking ?

Vous avez 30 secondes pour répondre à la question et obtenir la note de 20/20 ! A vos claviers !

__

Pour aller plus loin : Si vous avez réussi le test et que vous souhaitez signaler une cyber-attaque, vous pouvez vous rendre sur PHAROS, le portail officiel de signalement des contenus illicites de l’internet.