En partenariat avec ATOM Solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

Glossaire de la cybersécurité – Épisode #2

__

Piraterie N°2 – L’attaque par Force Brute

E&»euir12Cugure» : ça vous inspire quelque chose ? Et bien cette suite anarchique de caractères est un mot de passe sécurisé ! En effet, lorsqu’il est question de sécurité, il est souvent question de mot de passe. Chaque outil informatique utilisé, chaque compte créé, chaque application téléchargée vous demande de vous identifier. En plus d’une adresse email ou d’un identifiant, vous devez créer un mot de passe. C’est ce dernier qui vous permettra d’accéder à vos comptes personnels, que ce soit celui de votre ordinateur de bureau, de votre banque tout aussi bien que celui de votre compte Netflix.

Toutes les informations personnelles ou professionnelles contenues sur vos comptes sont des denrées précieuses pour les pirates numériques. « Cracker » un mot de passe est souvent l’une des premières étapes dans la chaîne du hacking. Cette pratique est appelée « attaque par force brute ». Elle consiste à deviner les informations d’identification pour entrer de façon non autorisée dans un système informatique. Ces attaques par « force brute » servent ainsi souvent de vecteurs pour lancer d’autres attaques et exploiter les faiblesses d’un système.

En effet, au-delà du vol de données personnelles, cette cyberattaque peut être motivée par la propagation de malwares ou autre virus. Dans les cas les plus extrêmes, les hackers peuvent infecter votre appareil avec un rançongiciel pour voler vos fichiers ou vous en bloquer l’accès. De cette manière, ils prennent en otage vos données les plus sensibles avant d’exiger de vous le paiement d’une rançon. Vous voilà pris dans la (mauvaise) toile…

__

Piraterie N°2 – Cas d’usage

Les attaques par force brute sont régulières puisqu’elles dépendent du facteur humain. En effet, les mots de passe des utilisateurs peuvent être relativement faciles à deviner et le craquage de ces derniers reste le cas d’utilisation le plus courant.

- ATTAQUE N°1 : Les attaques traditionnelles par force brute

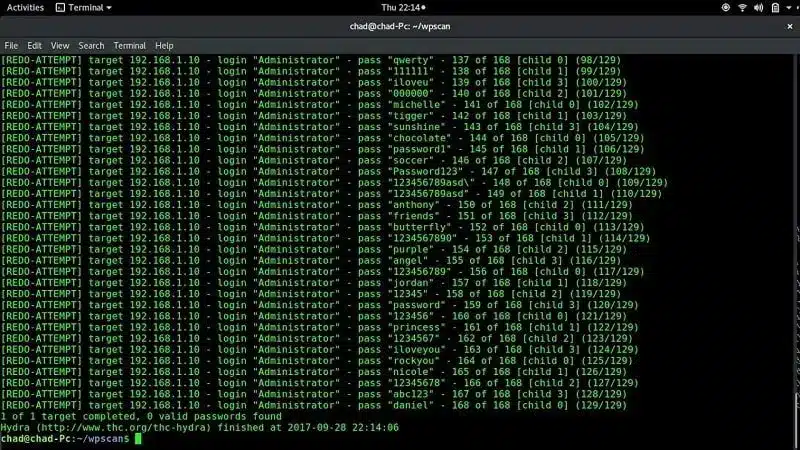

Elles se caractérisent par la tentative de craquage du mot de passe sans réflexion particulière. L’attaquant essaie toutes les combinaisons de caractères possibles jusqu’à trouver la bonne.

Cette technique dépend donc largement de la longueur et de la complexité du mot de passe. Concrètement, selon Cloudflare, un mot de passe de 7 caractères prendrait, à raison de 15 millions de tentatives de frappe par seconde, 9 minutes pour être craqué. Un mot de passe de 13 caractères prendrait plus de 350 000 ans ! Ça vaut le coup de se creuser les neurones…

Les attaques par force brute simples peuvent être très efficaces car beaucoup d’utilisateurs ne comprennent pas le danger qu’implique l’utilisation de mots de passe « faibles ». Certains utilisateurs préfèrent risquer leur sécurité que devoir se souvenir de mots de passe plus longs et plus complexes. Pour ces trous de mémoires, certains outils de gestion des mots de passe sont très utiles…

- ATTAQUE N°2 : Les attaques par force brute inversée

Ce type d’attaque inverse l’ordre des opérations côté hacker. Au lieu de s’attaquer au mot de passe, il lance une attaque contre l’identifiant (ou nom d’utilisateur). En effet, suite à des actions de violation de données, les mots de passe peuvent se retrouver sur internet. Le pirate n’a alors plus qu’à trouver l’identifiant correspondant.

Tout comme les attaques par force brute simple, les utilisateurs ne pensent pas forcément à la sécurité de leur identifiant de connexion. C’est risquer de se retrouver pris en otage !

- ATTAQUE N°3 : Le bourrage d’identifiants (ou credential stuffing)

Dans ce cas de figure, le cyberattaquant a réussi à obtenir l’identifiant et le mot de passe d’un utilisateur sur un site et il va tenter de se connecter à d’autres sites en utilisant les mêmes informations ou avec des variantes analogues. Ainsi, il force « l’endroit » et non les identifiants eux-mêmes.

Pour beaucoup d’entre nous, l’identifiant, voire le mot de passe, sont souvent similaires sur des sites différents. Pourtant, cette pratique est désastreuse car si l’un de vos comptes est compromis, il y a fort à parier que tous vos autres comptes sont également menacés !

- ATTAQUE N°4 : Les attaques par dictionnaire

Comme son nom l’indique, l’attaque vise à utiliser des mots d’un dictionnaire numérique ou des mots de passe couramment utilisés pour forcer le système. Des bots (des robots informatiques) parcourent ces listes de mots issues de violation de données et y combinent des chiffres, caractères et autres éléments afin de tester des combinaisons plus complexes.

Chaque mot est, de ce fait, passé en revue : ses combinaisons courantes avec d’autres mots, ses variations orthographiques, sa traduction dans d’autres langues, sa combinaison avec des caractères spéciaux (le chiffre « 3 » à la place de la lettre « e » par exemple).

__

Piraterie N°2 – Défendez-vous !

D’autres formes d’attaques hybrides existent et d’autres apparaîtront dans un futur proche et ce, tant que les hackers gagneront de l’argent avec ces pratiques illicites. Pourtant, il existe plusieurs actions pour se protéger contre ces pratiques malveillantes. Voici quelques pistes pour s’en prémunir, soumises par l’un des experts calédoniens de la cybersécurité en entreprise, Atom solutions.

- DÉFENSE N°1 : Mettre en place une politique de mot de passe

C’est évident et pourtant il est facile de se laisser tenter d’utiliser un mot de passe quasi unique pour mieux s’en souvenir. « Erreur fatale, vient le temps des regrets… » : comment vous y prendre ?

- Définir un mot de passe unique pour chacun de vos comptes ;

- Créer des mots de passe longs et complexes.

Attention, dans ce cas de figure, il ne s’agit pas seulement de mettre un chiffre, une majuscule et un caractère spécial : c’est la longueur qui compte ! « Mot2passe1! » est plus facile à craquer que « bonnechancepourdécouvrirmonmotdepasse » alors qu’il n’y a ni chiffre, ni caractère spécial. - Changer un mot de passe régulièrement peut aider uniquement si vous suivez les deux premières recommandations. Rien ne sert de changer souvent, si c’est pour récidiver dans la facilité.

- DÉFENSE N°2 : Jouer avec le temps

Implémenter un délai d’authentification peut être un excellent moyen de limiter les attaques par force brute. Cela passe par deux pratiques :

- Après un certain temps passé sur un site sans réussite de connexion, il vous faut attendre un certain délai pour réessayer. Si vous vous êtes déjà trompé trois fois en voulant déverrouiller votre portable, vous comprenez le principe…

Cependant, cette pratique a aussi une limite en entreprise car elle bloque l’accès à n’importe qui, que vous soyez l’utilisateur ou non ! Cela peut faire de sacrés dégâts sur un compte administrateur… - Mettre en place une solution de retardement de réponse de la page après l’échec de connexion : le délai incrémentiel.

C’est une technique encore plus optimale puisqu’elle consiste à augmenter le délai de réponse de la page après avoir échoué à se connecter. Une seconde de retard, puis deux secondes, puis trois secondes… Avec les milliers de tentatives automatiques de bots, on peut vite arriver à des heures d’essais !

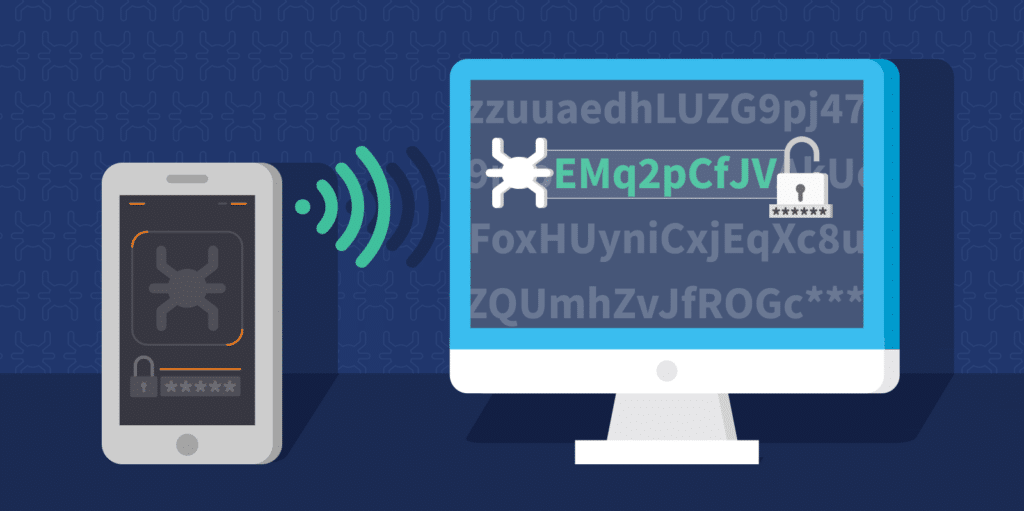

- DÉFENSE N°3 : Une authentification multi-facteurs (MFA)

Une identification à plusieurs facteurs (généralement deux) ajoute des couches de sécurité à votre mot de passe. Même si le hacker a réussi à craquer votre identifiant et votre mot de passe, il fera face à une deuxième barrière, souvent impossible à deviner pour un bot. Plusieurs authentifications sont possibles :

- La question de sécurité. Veillez cependant à choisir une question dont la réponse ne peut se trouver sur vos profils de réseaux sociaux…

- Un élément à usage unique, comme l’envoi d’un sms sur votre numéro de téléphone, un générateur de code ou encore l’ouverture d’une application sur votre smartphone.

- L’identification biométrique. De plus en plus d’outils connectés utilisent cette technologie : que ce soit votre doigts ou votre visage, la deuxième identification sera quasiment impossible à craquer pour le pirate.

- DÉFENSE N°4 : Utiliser tous les outils accessibles

Il existe pléthore d’outils informatiques qui peuvent être utilisés afin de créer des barrières de sécurité supplémentaires ou pour aider à la gestion de vos identifiants.

- Utiliser un gestionnaire de mot de passe… mais pas n’importe comment ! L’utilisation d’un algorithme puissant est essentielle afin de crypter vos mots de passe si jamais ils sont compromis lors d’une faille de sécurité.

- Renforcer vos défenses est l’un des moyens les plus simples pour contrer un programme de force brute avec la mise en place d’un pare-feu ou d’un VPN pour ajouter une barrière de défense. Attention, ces systèmes ne sont pas infaillibles. N’hésitez pas à combiner avec votre outil de défense.

- Monitorer l’activité des utilisateurs vous permettra de détecter des activités inhabituelles, comme des demandes d’accès répétitives. Attention bis, cela n’empêche pas les attaques ! En revanche, le monitoring vous permettra de mettre un plan de sécurisation au sein de votre entreprise !

De manière générale, la solution miracle n’existe pas ! Il vous faudra être vigilant et redoubler de créativité dans vos mots de passe afin de lutter contre ces attaques. Être attentif à ces recommandations est un premier pas pour plus de sécurité mais il vous faudra envisager une vraie stratégie à l’échelle de votre entreprise.

D’autre part, la formation est aussi un moyen pour mieux prendre en compte ces problématiques afin d’y faire face. Des professionnels de la cybersécurité sont aussi là pour vous aider. Il vaut mieux prévenir que guérir dans ces cas-là ! En attendant, vous y repenserez à deux fois avant de mettre le prénom de votre fille, accolé à sa date de naissance comme mot de passe sur vos différents comptes…

__

Pour aller plus loin : Des sites internet ont été mis en place pour savoir si l’un de vos identifiants de connexion a été compromis. N’hésitez pas à aller jeter un coup d’œil. https://haveibeenpwned.com/

__