En partenariat avec Atom solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

__

Glossaire de la cybersécurité – épisode #4

Piraterie n°4 – L’attaque par « ransomware »

Une fenêtre vient de s’ouvrir sur votre ordinateur pour vous avertir que vous n’avez plus accès à vos données et qu’il faut payer pour les récupérer ? Vous voilà victime d’une attaque de « ransomware » ! Le « rançongiciel », en bon français, s’inscruste sur votre ordinateur par le biais de logiciels malveillants qui bloquent l’accès à vos fichiers en les chiffrant. Les cybercriminels vous réclament alors une rançon en échange de la promesse – pas toujours tenue – de retrouver l’accès aux données corrompues. Chantage !

Le pirate peut infecter votre ordinateur de diverses manières lorsqu’il s’agit d’un « ransomware ». La méthode la plus commune consiste à utiliser des spams malveillants. Ces « malspam » peuvent être des courriels indésirables qui incluent des pièces jointes piégées ou des liens vers des sites web compromis. Ne prenez aucun risque : supprimez tout ce qui vous paraît suspect ! Pour rappel, nous avions parlé de situations similaires dans nos précédents épisodes avec les attaques de « phishing » et de « man in the middle ».

Malheureusement, l’attaque de type « ransomware » n’épargne personne. Rappelez-vous, en août 2022, des pirates avaient paralysé un hôpital français et exigé une rançon de 10 millions d’euros ! Autre exemple de grande envergure, le lundi 6 février dernier, une vague d’attaques par « ransomware » a touché des milliers de serveurs dans le monde entier. C’est pourquoi il faut donc anticiper et se protéger. En effet, le fait d’être sur une île du Pacifique ne met pas la Nouvelle-Calédonie à l’abri des cyber-risques, bien au contraire ! Ces dernières années, la protection des données et des informations des entreprises locales a révélé de (très) nombreuses failles et coûté pas mal d’argent aux organisations piratées…

__

Piraterie n°4 – Les types d’attaque

Il existe trois types de « ransomware » classés selon leur gravité, du léger désagrément à la véritable crise de sécurité.

- Attaque n°1 : « Scareware »

Le « scareware », ou « alarmiciel », porte mal son nom. En effet, ce type d’attaque utilise des faux logiciels de sécurité et des arnaques au faux support technique. Par exemple, une fenêtre s’ouvre vous informant qu’un « malware » a été détecté et que la seule manière de s’en débarrasser est de passer à la caisse. Pourtant, aucun logiciel de cybersécurité légitime ne vous solliciterait de cette manière. Ne tombez pas dans le piège et ne payez pas !

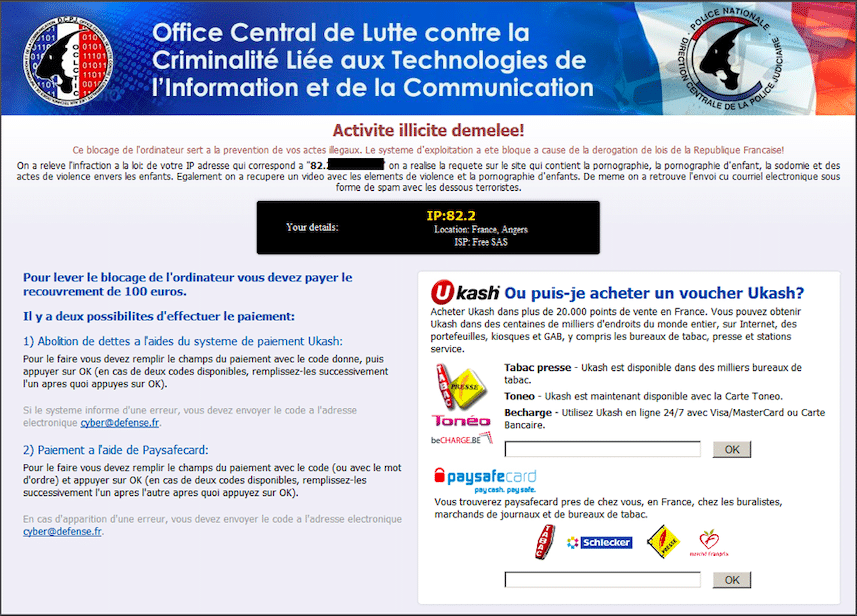

- Attaque n°2 : Verrouilleurs d’écran

Avec les verrouilleurs d’écran, on passe au niveau d’alerte orange. Quand cette version du « ransomware » s’introduit dans votre ordinateur, ce dernier se retrouve bloqué et vous n’y avez plus du tout accès. Ainsi, lorsque vous démarrez votre ordinateur, une fenêtre apparaît sur votre écran comportant généralement un message qui semble provenir d’une institution gouvernementale. Le message affiché vous informe qu’une activité illégale a été détectée sur votre ordinateur et que vous devez payer une amende. Seulement, aucune autorité judiciaire ne bloquerait votre ordinateur, ni n’exigerait un paiement. Ne vous laissez pas berner !

- Attaque n°3 : « Ransomware » chiffreur

Le code rouge est déclenché avec ce troisième type d’attaque ! En effet, les auteurs de ces « ransomware » volent vos fichiers, les chiffrent et exigent que vous leurs payiez une rançon en échange de leur décryptage. Le danger avec ce type de « rançongiciel », c’est qu’une fois que les cybercriminels ont mis la main sur vos fichiers, ne comptez plus les récupérer. Même si vous payez la rançon, vous n’avez aucune garantie que les pirates vous rendront vos données. Après tout, peut-on avoir confiance en un escroc ?

__

Piraterie n°4 – Se défendre pour réduire les risques

Mille milliards de mille sabords, les cyber-pirates ne connaissent pas de repos ! Pourtant, vous pourrez dormir sur vos deux oreilles en suivant les quelques conseils d’un des experts calédoniens de la cybersécurité, Atom Solutions.

Vous l’aurez compris, l’objectif principal d’un « ransomware » est d’empêcher la victime d’accéder à ses données. Devant cette menace, sauvegarder régulièrement vos données, hors ligne ou sur un cloud, apparaît comme la mesure prioritaire pour réduire les pertes liées à ce type d’attaque. Même sans parler de cyberattaque, il est toujours judicieux d’enregistrer vos documents en cas de bug. Rappelez-vous cette sensation de désarroi face à des heures de travail perdues car non enregistrées ! De la même manière, maintenir à jour vos logiciels, vos systèmes d’exploitation et vos antivirus devient primordial car ils incluent souvent des correctifs de sécurité toujours plus évolués et efficaces.

ATOM Solutions propose d’autres mesures permettant de réduire significativement les risques d’infection et de propagation d’un « rançongiciel ». En entreprise, il est nécessaire de cloisonner votre système d’information pour empêcher le « malware » de se propager sur l’ensemble de votre réseau informatique. Aussi, limiter les droits d’administrateur des utilisateurs diminue les risques d’installation et d’exécution de logiciels malveillants.

__

Piraterie n°4 – Réagir en cas d’attaque

- Réaction n°1 : Ne pas payer la rançon

La première chose à faire est … de ne rien faire ! En tout cas, le paiement de la rançon est déconseillé car les cybercriminels ne vous donneront pas forcément la clé du cryptage. De plus, vous ne ferez qu’alimenter le système et convaincrez les pirates de continuer leurs actions…

- Réaction n°2 : Débranchez votre ordinateur du réseau

Toutefois, il faut néanmoins réagir face à cette attaque car le « ransomware » peut se diffuser par le cloud ou par internet. Donc, la seconde chose à faire est de ne pas éteindre votre ordinateur mais de l’isoler en le déconnectant de votre réseau informatique afin d’éviter la diffusion du chiffrement. Pour ça, débranchez simplement la prise Ethernet.

- Réaction n°3 : Se faire accompagner

Malgré toutes ces infortunes, quelques rares solutions existent pour récupérer vos fichiers grâce à des logiciels de récupération mais les clics d’un expert seront sans doute plus utiles… Pour y voir plus clair, vous pouvez vous faire accompagner par un professionnel de la cybersécurité… Considérez ça comme un investissement dont la rentabilité ne sera pas à démonter.

Rassurez-vous, les principaux « ransomware » sont, la plupart du temps, assez faciles à détecter avec un peu d’expérience et de bon sens. Cependant, réfléchissez à deux fois avant d’installer un logiciel inconnu ou de cliquer sur le lien contenu dans un mail douteux…

- Réaction n°4 : Portez plainte

En parallèle des trois premières réactions, rendez-vous dans le commissariat de police dont vous dépendez afin de déposer une plainte. Toutefois, gardez à l’esprit qu’il est important de ne pas réinstaller immédiatement les appareils infectés. Ainsi, les preuves techniques sont conservées, ce qui sera fort utile aux enquêteurs.

__

Pour aller plus loin : Si vous êtes un as de l’informatique, vous pouvez simuler une attaque de « ransomware » avec PSRansom afin de tester vos solutions de sécurité. Autrement, vous pouvez l’observer.

__