En partenariat avec Atom solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prend la forme d’un glossaire thématique, nous nous attardons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

__

Glossaire de la cybersécurité – épisode #5

Piraterie n°5 – Le cheval de Troie

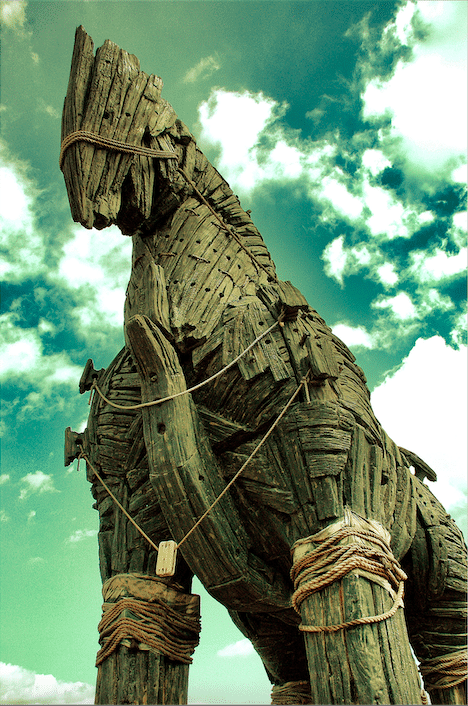

Dans l’Illiade d’Homère, Ulysse souhaitait envahir la ville fortifiée de Troie pour retrouver la belle Hélène de Sparte. Au lieu de détruire les remparts de la ville, Ulysse a pensé à une autre manière d’entrer : par tromperie. Suivant le plan du roi d’Ithaque, les Grecs ont donc construit un immense cheval de bois, dont l’intérieur était creux afin que les soldats puissent s’y dissimuler. Ensuite, ils ont fait croire aux Troyens qu’il s’agissait d’une offrande. Seulement, lorsque ces derniers ont fait entrer le cheval à l’intérieur de leur forteresse, ils ont découvert qu’Ulysse et ses hommes étaient restés cachés à l’intérieur. L’armée grecque s’est alors engouffrée dans la cité et l’ont saccagée.

Comme son homonyme, les attaques « cheval de Troie » ont recours à la tromperie et à l’ingénierie sociale pour duper les utilisateurs qui ne se doutent de rien. L’objectif ? Que les utilisateurs exécutent des programmes informatiques bénins en apparence mais qui, en réalité, cachent leur jeu malintentionné. Il s’agit pourtant d’un type de malware qui représente un peu plus de 50% des logiciels malveillants en circulation !

__

Piraterie n°5 – Cas d’usage

Les « chevaux de Troie » sont des malwares qui utilisent les portes dérobées de votre ordinateur. Cette attaque s’avère être l’une des plus anciennes et des plus simples mais, potentiellement, des plus dangereuses. En effet, toutes sortes de programmes malveillants peuvent être chargés sur votre système et faire office de passerelles pour s’assurer que votre ordinateur soit suffisamment vulnérable pour faire l’objet d’une attaque.

- Attaque n°1 : Les « droppers »

Vous vous souvenez du programme Emotet ? Il s’agit d’un des droppers les plus connus. Rassurez-vous, il est aujourd’hui neutralisé, maîtrisé, annihilé ! Contrairement à un « cheval de Troie » utilisant les portes dérobées, il ne peut pas exécuter de code sur le PC lui-même. A la place, il apporte et « drop » – dépose en bon français – d’autres logiciels malveillants, comme le « Cheval de Troie », qui s’occuperont du reste…

- Attaque n°2 : Les « Chevaux de Troie » ciblant les données bancaires

Ils font partie des plus répandus. Rien d’étonnant, compte tenu du développement des banques en ligne et de l’inattention de certains utilisateurs. Il s’agit d’une méthode prometteuse pour les cybercriminels cherchant à se remplir rapidement les poches. Leur objectif consiste à accéder aux identifiants des comptes bancaires. Pour ce faire, ils utilisent des techniques de phishing, par exemple en envoyant les victimes sur une page manipulée où elles sont censées saisir leurs identifiants.

- Attaque n°3 : Les DDoS

Quézako ? Les attaques par déni de service distribué – aka « Distributed Denial of Service » – continuent à hanter la toile. Ce type d’attaques envoie un volume impressionnant de requêtes pour surcharger, épuiser et saturer le fonctionnement normal d’un service, d’un serveur ou d’une interconnexion de réseau, les rendant ainsi indisponibles.

Par exemple, en juin 2020, Amazon avait évité une attaque record sur ses serveurs. Pendant plus de trois jours, les services Web d’Amazon ont été ciblés par un débit de données de 2,3 téraoctets par seconde ! Pour que vous puissiez visualiser, l’envoi d’un courriel correspond à 1 mégaoctet par seconde : c’est comme si le malware avait envoyé à Amazon 2,3 millions de mails par seconde ! Un volume record pour ce type d’attaques…

- Attaque n°4 : Les faux « Chevaux de Troie » antivirus

Les faux « chevaux de Troie » antivirus sont particulièrement insidieux. Au lieu de protéger les appareils, ils les mettent en péril. En effet, en prétextant avoir détecté des virus, ils visent à faire paniquer les utilisateurs qui, pris de court, achètent les fausses protections proposées. Seulement, au lieu d’acheter une véritable solution antivirus, les utilisateurs ne s’attirent que des ennuis car leurs données de paiement sont transférées à l’auteur du « Cheval de Troie »…

- Attaque n°5 : Les « Chevaux de Troie » de messagerie

Ces programmes dérobent les identifiants et les mots de passe de vos messageries instantanées telles que Messenger ou WhatsApp. Par exemple, le programme malveillant Skygofree dispose de fonctions extrêmement avancées. Il peut se connecter à des réseaux wifi par lui-même, même si l’utilisateur a désactivé la fonction sur son appareil. Il peut également surveiller le célèbre service de messagerie WhatsApp, lire les messages et parfois les voler. Ça ne vous rappelle rien ? Est-ce qu’il n’y aurait pas un « Man In The Middle » par ici ?

Les cyberattaquants peuvent aussi passer par les SMS. Même s’ils semblent dépassés, ils demeurent actifs et constituent une menace de taille. Des malwares, comme Android Faketoken, envoient des SMS en masse à des numéros internationaux onéreux et se font passer, dans le système, pour une application de messagerie texte standard. Lorsque le propriétaire du smartphone répond, il se fait avoir et n’a plus qu’à payer le dépassement de forfait…

__

Piraterie n°5 – Réduire les risques

Ne vous laissez pas avoir ! Les « Chevaux de Troie » peuvent ressembler à tout et n’importe quoi. Des logiciels et fichiers de musique gratuits aux publicités de navigateur, en passant par des applications d’apparence légitime, de nombreux comportements d’utilisateurs imprudents peuvent mener à une infection par un « cheval de Troie ». Voici le quinté gagnant des comportements à ne pas avoir pour éviter un maximum d’être victime de ce genre d’attaque.

- Cheval n°1 : Éviter le téléchargement d’applications crackées

Toujours télécharger les logiciels depuis le site officiel de l’éditeur et pas par une plateforme tierce. Les promesses de copies illégales gratuites d’un logiciel onéreux peuvent être tentantes, mais le logiciel cracké peut dissimuler une attaque de « Cheval de Troie ». Ne devenez pas vous-même un pirate pardi ! Ça pourrait se retourner contre vous.

- Cheval n°2 : Évitez le téléchargement de programmes gratuits inconnus

Ce qui ressemble à un jeu ou à un écran de veille gratuit peut en fait se révéler être un « Cheval de Troie », surtout s’il provient d’un site douteux.

- Cheval n°3 : Évitez l’ouverture de pièces jointes infectées

Vous recevez un e-mail étrange, avec ce qui ressemble à une pièce jointe importante, comme une facture ou un reçu, mais celle-ci lance un « Cheval de Troie » lorsque vous cliquez dessus. Ne le faites pas !

- Cheval n°4 : N’allez pas visiter de sites « louches »

Certains sites peuvent infecter votre ordinateur un en clin d’œil. D’autres essayent de vous duper en prétendant diffuser un film populaire en streaming, mais uniquement si vous téléchargez un certain codec vidéo, qui s’avère en fait être… un « Cheval de Troie ». Tout ça pour voir le dernier blockbuster dont vous serez probablement déçu !

- Cheval n°5 : Évitez de vous connecter à réseaux Wifi inconnu

Les réseaux Wifi piratés sont une source commune de « cheval de Troie » et d’autres malwares. Un pirate peut créer un faux réseau ressemblant en tous points à celui auquel vous souhaitez vous connecter. Si vous vous y connectez par erreur, le cybercriminel peut vous rediriger vers de faux sites web qui récupéreront toutes vos données personnelles.

__

Piraterie n°5 – Se protéger

Comme le veut l’adage : « Mieux vaut prévenir que guérir ». C’est d’autant plus vrai lorsqu’on parle de sécurité informatique. Voici quelques conseils proposés par « ATOM Solutions » :

- Installez et utilisez une suite d’actions de sécurité : exécutez des analyses de diagnostic périodiques avec votre antivirus. Vous pouvez le configurer de manière à ce que le programme effectue des analyses automatiquement à intervalles réguliers.

- Mettez à jour votre système d’exploitation dès que possible. Les cybercriminels ont tendance à exploiter les failles de sécurité des logiciels obsolètes.

- Protégez vos comptes avec des mots de passe complexes et uniques. Créez un mot de passe unique pour chaque compte en utilisant une combinaison complexe de lettres, de chiffres et de symboles comme nous vous l’avions conseillé lors d’un épisode précédent sur la « Force brute ».

- Sauvegardez régulièrement vos fichiers dans le cloud ou sur un disque externe. Si un « cheval de Troie » infecte votre ordinateur, cela vous aidera à restaurer vos données.

Vous voilà maintenant expert en la matière et les pirates n’ont plus qu’à aller « se faire voir chez les Grecs » !

__