En partenariat avec ATOM Solutions

La « cybersécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cybersécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

__

Glossaire de la cybersécurité – épisode #7

Piraterie n°7 – L’attaque par botnet

« Botnet » est la contraction des mots anglais « robot » et « network », qui veut dire réseau. Un botnet est donc un réseau de robots informatiques. Les cybercriminels utilisent des chevaux de Troie spéciaux pour compromettre la sécurité d’un ensemble de machines, en prendre le contrôle et les gérer à distance. On les désigne sous l’appellation de « machines zombies ».

Chaque appareil qui fait partie du réseau est lié via Internet au maître du botnet, qui contrôle tous les ordinateurs et les utilise pour commettre différents types de cybercrimes. Presque tous les appareils connectés à Internet peuvent faire partie d’un botnet, que ce soit un ordinateur ou un routeur, ou encore un appareil IoT intelligent comme un téléviseur ou un thermostat. Pour créer et utiliser un botnet, le pirate doit mener à bien une attaque en trois phases : infecter les appareils de ses victimes, faire grandir le botnet et enfin activer ce botnet.

__

Piraterie n°7 – Cas d’usage

Une fois qu’il a réussi à infiltrer un ordinateur ou un appareil, le pirate acquiert un accès de niveau administrateur au système d’exploitation et aux fichiers. Cet accès lui permet de voler des données, surveiller l’utilisation de l’ordinateur ou même prendre le contrôle total de ses opérations. Voici ce que le pirate commandant en chef du botnet peut faire avec un ordinateur zombie :

- Attaque n°1 – Accéder et modifier les données système : Le pirate a la capacité de lire les données système de l’ordinateur zombie, mais il peut également y ajouter de nouvelles données.

- Attaque n°2 – Collecter des informations personnelles : Le maître du botnet peut parcourir les fichiers présents sur l’ordinateur zombie et récupérer des informations personnelles sensibles telles que des mots de passe ou des coordonnées bancaires.

- Attaque n°3 – Espionner les victimes : Grâce à l’accès de niveau système, le commandant du botnet peut observer toutes les activités de la personne utilisant l’ordinateur.

- Attaque n°4 – Envoyer des données : Les botnets sont souvent utilisés pour des campagnes d’envoi massif d’emails, tels que les botnets de spam qui propagent des « pourriels ». Le pirate peut ordonner aux ordinateurs zombies d’envoyer des emails, des fichiers, des messages ou d’autres types de données.

- Attaque n°5 – Installer des applications : Les botnets peuvent servir de première étape pour lancer des attaques de grande envergure avec des logiciels malveillants. Avec un accès à de nombreux ordinateurs, le commandant du botnet peut facilement infecter tout un réseau avec des ransomwares, des logiciels espions ou d’autres types de malwares.

- Attaque n°6 – Infecter d’autres appareils : Les ordinateurs zombies peuvent scanner le réseau auquel ils sont connectés, à la recherche de nouvelles victimes à infecter. Cette méthode est particulièrement efficace lorsque le malware du botnet se propage en exploitant des failles de sécurité.

__

Piraterie n°7 – Un plan double

Les attaques par botnet sont souvent utilisées comme une porte d’entrée vers des objectifs secondaires. Une fois qu’ils ont pris le contrôle, les pirates ont différentes tactiques, que vous connaissez bien, à leur disposition en fonction de ce qu’ils visent réellement.

- Spam et hameçonnage

Le spam et l’hameçonnage par email vont souvent de pair. Ces techniques d’ingénierie sociale sont couramment utilisées pour attirer les utilisateurs et les piéger, afin de les amener à divulguer leurs identifiants de connexion ou d’autres informations sensibles. Si l’hameçonnage réussit, l’appareil de la victime peut être compromis et ajouté au botnet.

- Attaque DDoS (Distributed Denial of Service)

Les attaques DDoS sont parmi les formes d’attaques par botnet les plus répandues. Dans ce type d’attaque, un assaillant submerge un réseau avec un trafic massif dans le but de perturber les services. Par exemple, une attaque en 2016 a provoqué d’importantes perturbations et des interruptions complètes de services pour des plateformes telles que Netflix, un véritable malheur !

- Force brute

La force brute est utilisée lorsque l’attaquant n’a pas accès aux mots de passe de connexion de sa cible. Au lieu de cela, il essaie de les obtenir en testant toutes les combinaisons possibles. Des techniques comme le remplissage automatique des identifiants et les attaques par dictionnaire sont utilisées pour exploiter les mots de passe faibles des utilisateurs et accéder aux données associées.

__

Piraterie n°7 – Repérer les signes de mauvais augure

En ce septième épisode, vous l’avez sûrement compris, les meilleurs moyens de défense demeurent la mise à jour régulière de vos logiciels et systèmes d’exploitation ainsi que la mise en place de mots de passe robustes ! En plus de ces actions, ATOM Solutions vous conseille de rester alerte. Voici quelques signes qui pourraient vous indiquer si votre ordinateur fait partie d’un botnet, d’un « réseau de robots ».

- Des fluctuations ou des pics soudains de votre bande passante : Si vous constatez une augmentation ou une diminution brutale de votre bande passante, ça pourrait indiquer qu’un botnet est activement en train de nuire en arrière-plan. Ce même symptôme peut également être le signe qu’un malware de botnet s’est infiltré dans vos appareils intelligents.

- Des modifications inexpliquées de votre système : Les maîtres des botnets sont capables de modifier vos fichiers système à leur gré. Si vous remarquez des modifications que vous ne pouvez pas expliquer, il est possible que quelqu’un d’autre les ait effectuées.

- Des processus inarrêtables : Les malwares de botnet peuvent vous empêcher de fermer les programmes dont ils ont besoin pour mener à bien leurs missions. Si vous n’arrivez pas à fermer une application, il est possible qu’un botnet soit actif sur votre machine.

- Une impossibilité de mettre à jour votre système d’exploitation : De nombreux botnets exploitent les failles présentes dans les systèmes d’exploitation et les logiciels pour infecter les appareils. Certains malwares de botnet peuvent bloquer les mises à jour du système d’exploitation afin de se maintenir dans votre système.

- Des processus inconnus : Dans votre gestionnaire de tâches, si vous repérez quelque chose que vous ne reconnaissez pas, il est crucial d’effectuer rapidement une recherche pour en connaître la nature, il pourrait s’agir d’un malware de botnet.

__

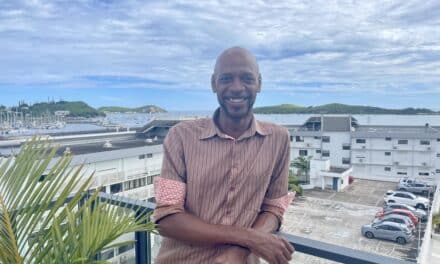

Pour aller plus loin : Et si vous preniez la place d’un hackeur, l’espace d’un après-midi, pour mieux comprendre les cyberattaques mentionnées dans notre série glossaire ? Sachez qu’OPEN NC organise un jeu informatique ludique vous plaçant dans la peau d’un pirate du web : le HacKagou, le 14 septembre prochain. Vous pouvez dès à présent vous inscrire et vous entraîner : https://discord.com/invite/QfBV9JUncx