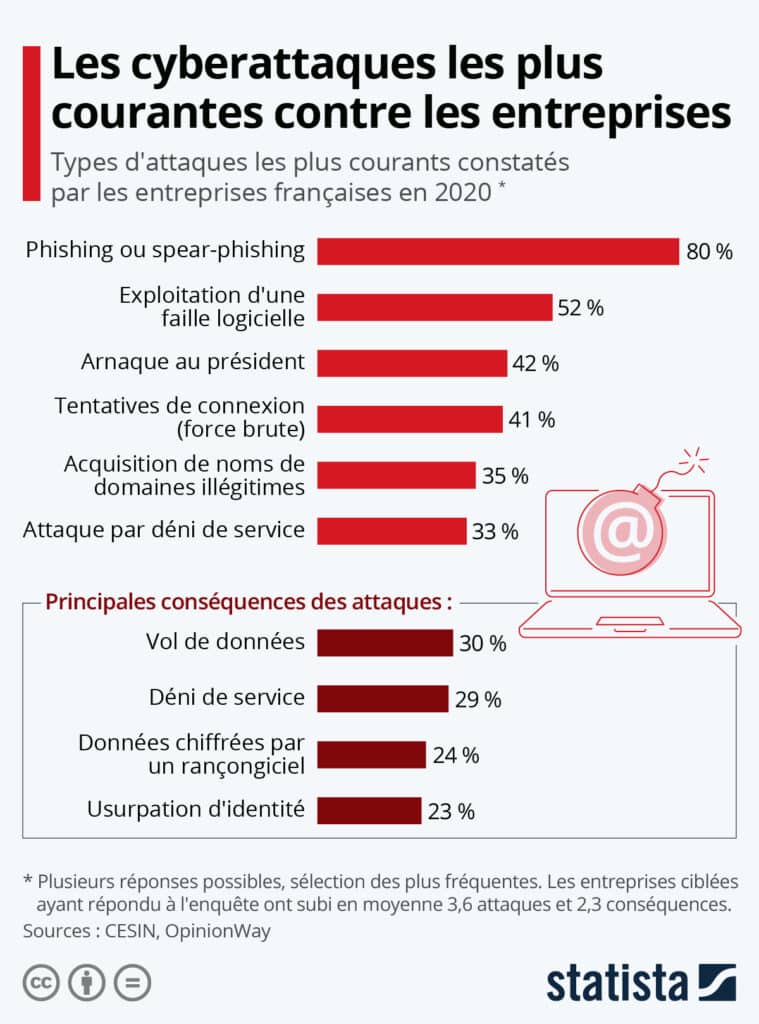

Depuis de nombreuses décennies, dans une galaxie pas si lointaine, le numérique se développait progressivement jusqu’à devenir incontournable, que ce soit dans les foyers ou au sein des entreprises. Dès lors, les pirates du web se sont multipliés et les utilisateurs se sont confrontés à des nouvelles menaces en termes de sécurité. Si l’outil numérique est utilisé par – presque – tous, la cybersécurité reste un domaine obscur et inconnu pour nombre de Calédoniens.

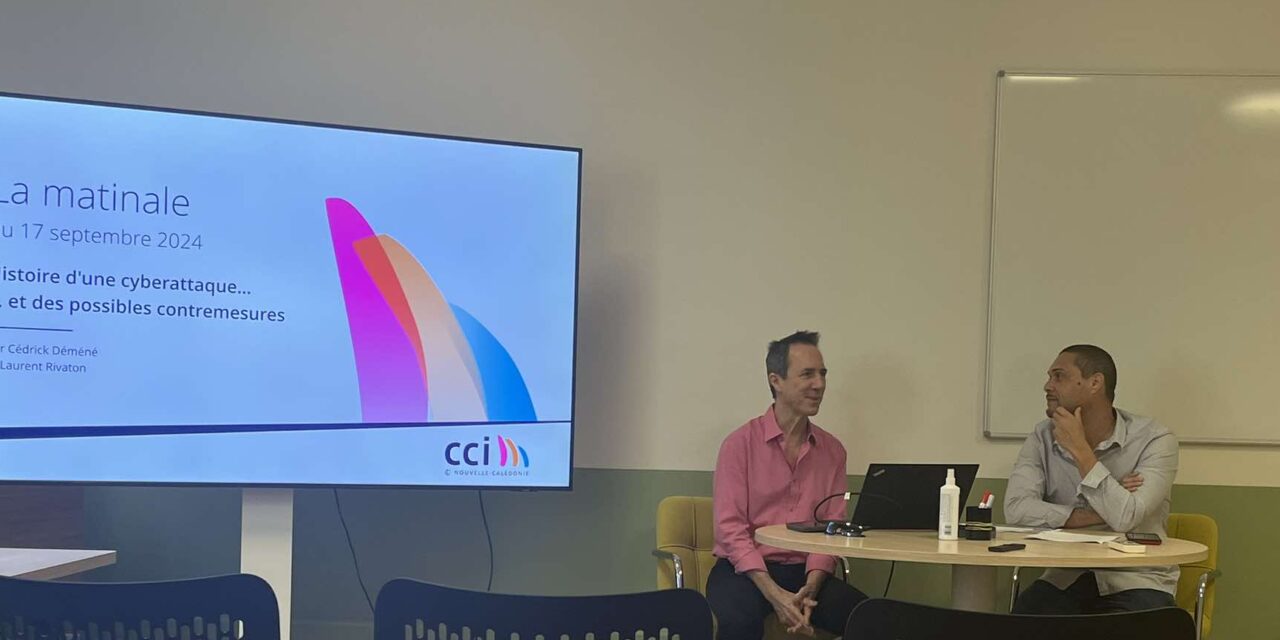

Pourtant, les cyberattaques sont légion et touchent aussi bien les individus que les entreprises, peu importe leur secteur. Alors, comment contrer ces menaces qui surgissent de toutes parts ? Ce matin, à la CCI de Nouvelle-Calédonie, Laurent Rivaton, président de la commission cybersécurité d’OPEN NC, et Cédric Déméné, opérateur cybersécurité au Centre Cyber du Pacifique, ont enfilé leur tenue de « cybergardiens » pour éclairer les entreprises sur les mystères des cyberattaques et leur donner des clés pour déjouer les plans malveillants des pirates du web.

__

La cybersécurité contre les cybermenaces

Ce matin, une vingtaine de représentants d’entreprises du Caillou étaient présents à la CCI pour assister à cette matinale dédiée à la cybersécurité, co-organisée avec le cluster numérique OPEN NC et sponsorisée par BPI France. Au lieu d’opter pour une conférence classique, Laurent et Cédric ont proposé un format mettant en scène les différentes phases d’une cyberattaque sophistiquée.

Pour rappel, une cyberattaque désigne « un effort intentionnel visant à voler, exposer, modifier, désactiver ou détruire des données, des applications ou d’autres actifs par le biais d’un accès non autorisé à un réseau, un système informatique ou un appareil numérique » (source : ibm.com). Souvent, la victime ne réalise ce qui lui arrive que lorsque le mal est fait. Mais derrière chaque attaque, il y a une série d’étapes bien orchestrées qui laissent parfois des indices à ceux qui savent où regarder.

__

Knock Knock, who’s There?

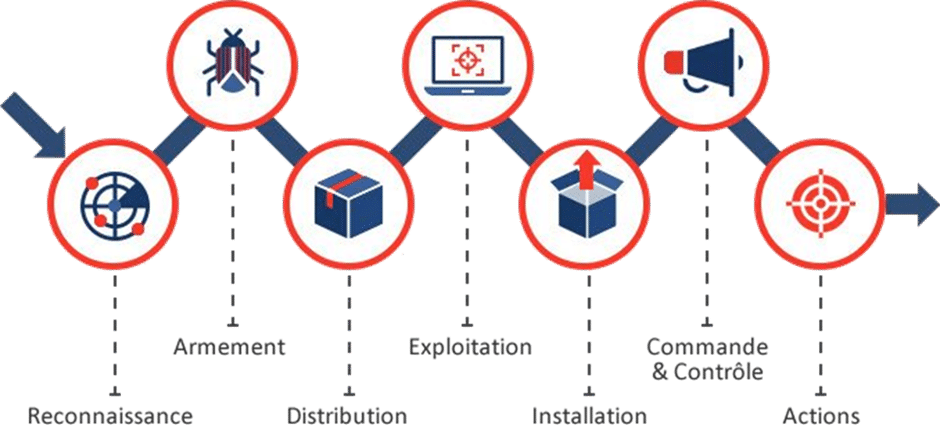

Comme tout bon stratège, la première étape du pirate consiste en une phase d’investigation. À la manière d’un espion, il scrute les informations publiques de l’entreprise via son site web, ses réseaux sociaux ou encore les sites institutionnels, tels qu’Infogreffe. C’est une phase discrète où la victime n’a presque aucune chance de détecter l’intrus. Mais le pirate ne s’arrête pas là : il effectue ensuite une reconnaissance active, en accédant au réseau de la structure ou en cherchant à obtenir des informations plus confidentielles en entrant directement en contact avec elle.

Toutes ces données lui permettront de passer à la deuxième phase : l’armement, c’est-à-dire la mise en œuvre opérationnelle de sa cyberattaque. Pour contrer cette menace, il est essentiel de mettre en place des systèmes de protection, tels que des antivirus et des outils de surveillance des accès par EDR, qui peuvent ralentir, voire bloquer l’ennemi.

Vient ensuite l’heure de la livraison. Le vecteur privilégié ? L’incontournable e-mail de phishing. A ce stade, la formation et la sensibilisation des collaborateurs à ce sujet sont incontournables car un clic malheureux peut ouvrir une brèche fatale dans le système. Et si par malheur, il vous arrivait de cliquer sur ce lien malveillant, la meilleure solution est aussi la plus simple : débrancher la connexion internet et déconnecter le point d’accès wifi sans se laisser gagner par la panique.

« Les stratégies de réponses aux incidents informatiques n’ont rien inventé, c’est ce que l’on fait depuis des millénaires sur plein d’autres sujets, en particulier les maladies et les épidémies : on confine pour éviter la propagation. »

Laurent Rivaton, spécialiste anti-contamination

Une fois la porte ouverte, le pirate peut tranquillement déclencher son attaque, prenant le contrôle du système et accédant aux précieuses données de l’entreprise. Mais, comme le rappelait Cédric ce matin, une détection rapide peut permettre de limiter les dégâts. Des outils techniques bien installés sont capables de détecter des comportements suspects et de signaler des tentatives d’accès non autorisées. Cependant, après les phases d’exploitation et de contrôle, le pirate est généralement en mesure d’atteindre son objectif ultime : vol de données, ransomware, destruction de systèmes… À ce stade, il est souvent trop tard pour agir, d’où l’importance d’avoir prévu un plan de défense en amont.

« Nous sommes dans des dispositifs qui sont complètement asymétriques. D’un côté, nous avons les défenseurs qui doivent être nombreux, exhaustifs et parfaits dans les systèmes de défense et, d’un autre côté, nous avons l’attaquant qui a du temps et des moyens et qui va finir par gagner… »

Laurent, éternel optimiste

__

Un combat inégal, mais pas perdu

Le constat peut sembler sombre mais ce n’est pas une raison pour se décourager ! Au contraire, c’est un appel à la vigilance et à la préparation. En matière de cybersécurité, chaque entreprise peut s’armer d’un « starter pack » efficace : antivirus, pare-feu et systèmes de sauvegarde doivent être les bases de cette défense. Mais au-delà des outils techniques, il est important de sensibiliser et de former les collaborateurs pour qu’ils adoptent les bons réflexes face aux menaces.

Même si la plupart des individus ne sont pas destinés à devenir des experts en cybersécurité, comprendre les mécanismes des cyberattaques et s’entourer de professionnels compétents, comme nos « cybergardiens » du jour, est souvent la clé pour minimiser les risques et tenir tête aux pirates du web.

__