En partenariat avec ATOM Solutions

La « cyber-sécurité », ce néologisme qui effraie les organisations… Alors que la révolution digitale bat son plein à travers le monde et en Calédonie, une nouvelle sorte de pirates gangrène l’océan numérique : les « hackers ». Aussi appelés « pirates informatiques » dans la langue de Molière, ces individus peu scrupuleux et souvent anonymes se servent du web et des ordinateurs pour accéder à des données privées qu’ils exploitent ensuite de différentes façons. Un fléau qui a vu naître un nouveau secteur que les entreprises du Caillou peinent encore à adopter : la « cyber-sécurité ».

Dans cette série d’articles qui prendra la forme d’un glossaire thématique, nous nous attarderons sur des termes techniques liés à différentes cyber-arnaques ; notre objectif ? Présenter et définir ces différentes méthodes malveillantes, identifier des cas d’usages et vous proposer des outils et réponses pour créer un bouclier numérique sur vos ordinateurs personnels et le parc informatique de votre organisation.

Glossaire de la cyber-sécurité – Épisode #1

__

Piraterie N°1 – Le Phishing

Contraction de deux termes anglophones, « fishing » pour « pêche » et « phreaking » pour « piratage de lignes téléphoniques », le phishing est l’une des techniques les plus répandues pour récupérer des données personnelles afin de s’en servir à mauvais escient. Traduit en « hameçonnage » chez nouzôtres, cette technique de piratage d’informations peut aller jusqu’à l’usurpation d’identité ou la récupération de coordonnées bancaires, par exemple. Alors qu’en 2021, 94% des cyberattaques concernaient des tentatives de phishing, le phénomène prend chaque année un peu plus d’ampleur.

Ainsi, les e-mails frauduleux pullulent sur le web et donc dans vos boîtes mail ; la plupart du temps, ces tentatives, plus ou moins réussies, prennent la forme et le contenu d’un courrier officiel émanant d’une organisation connue et reconnue qui invite le destinataire à renseigner diverses informations confidentiellespar l’intermédiaire d’un lien hypertexte, d’un « call to action » ou d’un faux formulaire. Apeurée par une plainte pour pédopornographie par exemple, la victime se sent immédiatement attaquée et tente de répondre… et là, c’est la catastrophe : un véritable open bar dans vos données personnelles !

__

Piraterie N°1 – Cas d’usages

Le « Phishing » peut prendre bien des formes, des plus évidentes aux plus délicates à débusquer ; néanmoins, certaines des attaques les plus courantes peuvent être identifiées et ainsi mises en lumière, voir signalées à l’adresse www.signal-spam.fr.

En voici les cinq formes les plus courantes :

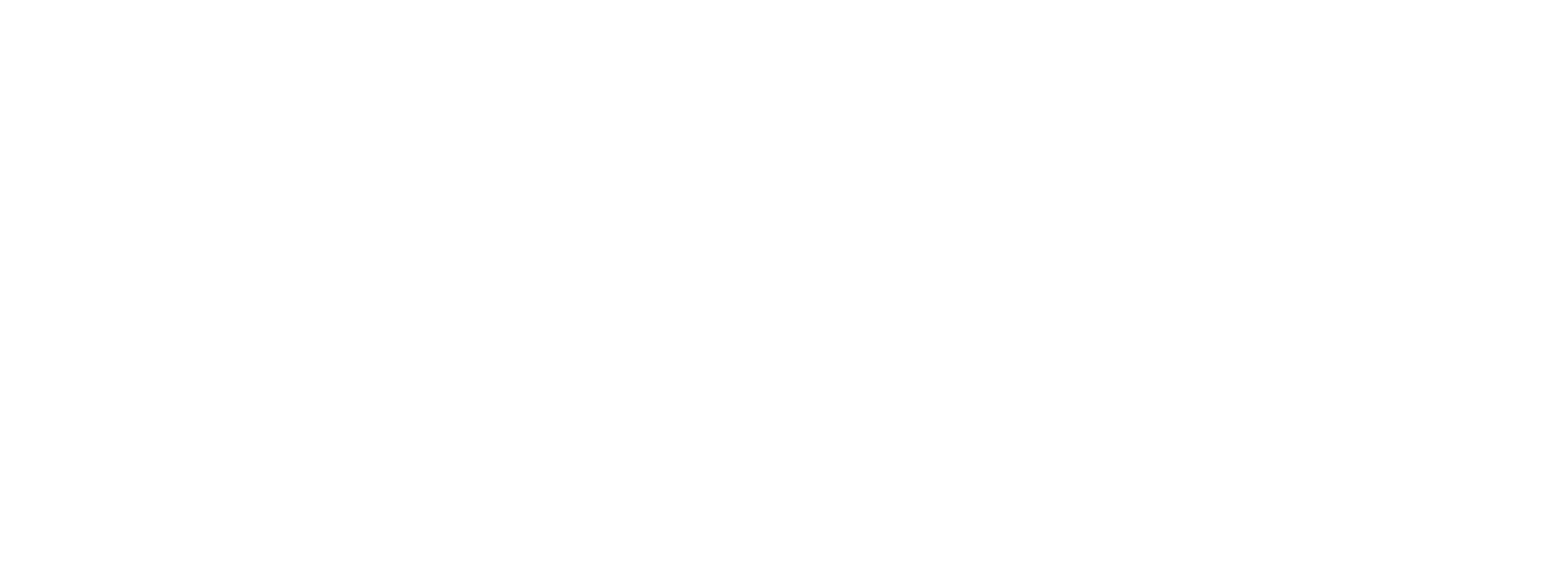

- Arnaque N°1 : La fausse facture

Caractéristiques : Sans aucun doute la tentative de fraude la plus populaire qui joue sur la peur associée à l’urgence.

L’accroche : « Chère cliente, cher client, Nous sommes au regret de vous informer que le prélèvement mensuel dû au règlement de votre facture a été refusé par votre établissement bancaire… »

Le « Call to action » : un hyperlien cliquable

Préjudice : Paiement d’une facture légitime ou non directement à l’attaquant

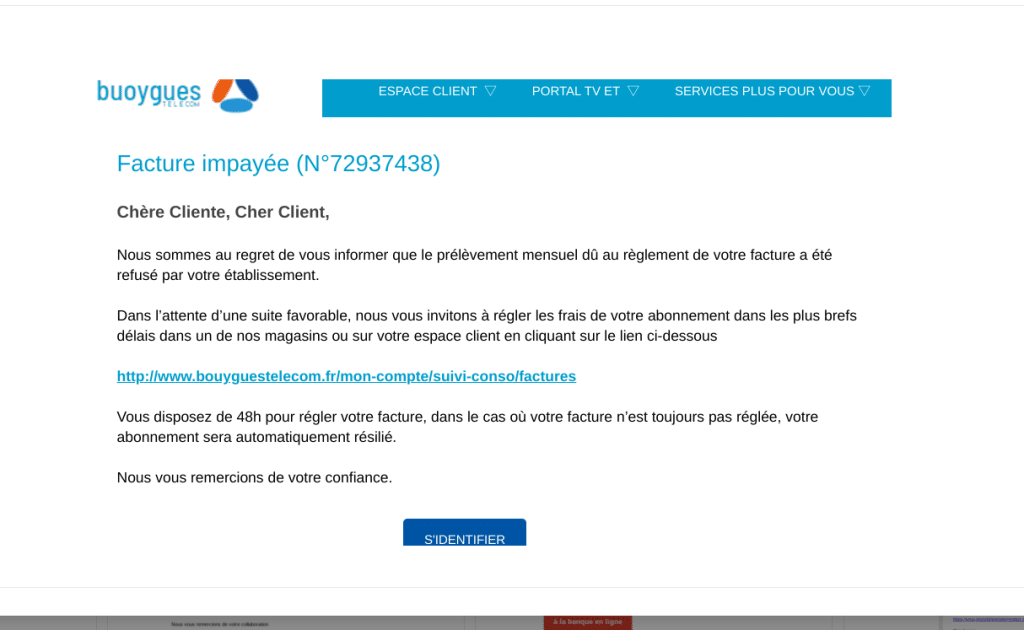

- Arnaque N°2 : Le (faux) remboursement

Caractéristiques : une fraude « bonne surprise » qui active la partie vénale de votre cerveau et donc votre précipitation, généralement sur un petit montant très précis pour ne pas ressembler à un potentiel vol.

L’accroche : « Chère cliente, cher client, après le dernier calcul de votre activité financière, nous avons remarqué que vous êtes admissibles à recevoir un remboursement de XXX CPF de notre part… »

Le call to action : un hyperlien cliquable “Me faire rembourser »

Préjudice : Vol d’informations bancaires, cela permettra à l’attaquant de payer directement avec votre compte

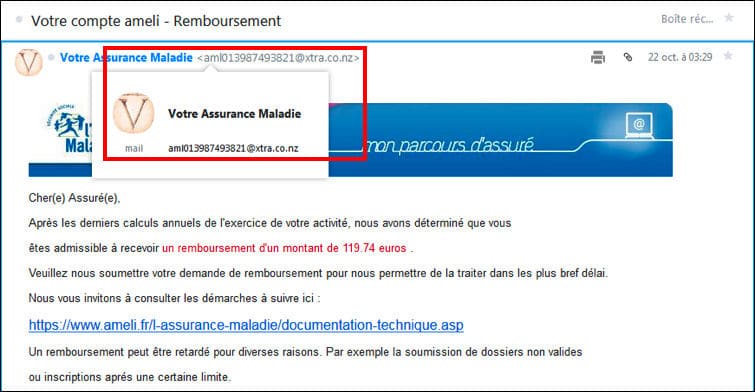

- Arnaque N°3 : Le compte bloqué pour faute de paiement

Caractéristiques : un e-mail qui vous met en porte à faux et vous demande de régler un montant contre la réactivation de votre compte.

L’accroche : « Chère cliente, cher client, suite à un défaut de paiement, vous disposez de 48h pour effectuer le règlement avant que votre compte ne soit automatiquement bloqué… »

Le call to action : un bouton “accéder à mon compte » cliquable

Préjudice : Vol d’informations de connexion. Dans ce cas l’attaquant pourra accéder au compte et récupérer l’ensemble des informations disponibles (Adresse, numéro de téléphone, document personnel)

- Arnaque N°4 : Le nouveau service

Caractéristiques : un e-mail vous proposant un nouveau service, généralement lié à la sécurité de votre compte bancaire qui vous donnera envie d’assurer vos arrières.

L’accroche : « Découvrez notre nouveau « Pass Sécurité » pour éviter toutes les tentatives de fraude et protéger votre compte bancaire »

Le Call to Action : un bouton “Cliquez ici pour active ce service »

Préjudice : Vol d’informations de connexion. Dans ce cas l’attaquant aura accès à la gestion de votre compte bancaire

- Arnaque N°5 : Les comptes personnels Paypal, LinkedIn, Facebook etc.

Caractéristiques : un e-mail vous indiquant qu’une nouvelle adresse e-mail a été ajoutée à vos informations personnelles alors que vous n’avez fait aucune action ou un autre qui indique une connexion à l’étranger alors que vous êtes géolocalisés en Calédonie.

L’accroche : « Bonjour Madame, Monsieur, vous venez d’ajouter une nouvelle adresse e-mail à votre compte XXX. Pour configurer cette adresse, cliquez sur ce lien ou collez-le dans votre navigateur… »

Le CTA : un hyperlien cliquable ou un lien à intégrer dans le navigateur

Préjudice : Vol d’informations de connexion. Dans ce cas l’attaquant aura accès au informations présente sur la plateforme et pourra facilement se faire passer pour vous.

__

Piraterie N°1 – La Défense

D’autres formes de phishing existent et les tentatives sont aussi nombreuses et créatives : l’appât du gain ne connaît aucune limite chez le hackers ! Mais, fort heureusement, voici quelques conseils d’un des experts cyber-sécurité de la place, ATOM Solutions.

Défense N°1 : reconnaître et identifier l’hameçonnage

Pour reconnaître une tentative de phishing, concentrez-vous sur plusieurs aspects :

- La demande ou l’offre est inhabituelle ou invraisemblable, le mail ne vous concerne pas

- La formulation des phrases est insistante, voir directive, dans la majorité des cas il est question d’une urgence, il insiste sur la confidentialité.

- Les URLS et domaines sont trompeurs (nom de domaine ne correspondant pas exactement ou pas du tout au domaine de l’expéditeur)

- Vérifiez toujours l’adresse mail de l’expéditeur, le nom affiché ne correspond pas obligatoirement à l’expéditeur du mail

- Le mail vous demande des informations personnelles, login, mot de passe ou vous demande de vous rendre sur un site qui lui-même vous demande vos accès (le lien du site étant trompeur)

Défense N°2 : Adoptez LA bonne attitude !

Avoir les bons réflexes est important pour se protéger ; dans cette optique, veillez à :

- Toujours faire attention lorsque l’expéditeur est inconnu ;

- Demander confirmation à l’expéditeur par un autre canal. Si possible vérifier auprès d’une autre personne de la même entreprise où directement se rendre sur place pour vérifier ;

- Toujours vérifier les liens web sans cliquer dessus (survol du lien dans le corps du mail) ;

- Demander confirmation à son prestataire informatique en cas de doute, ou à une entreprise spécialisée.

Défense N°3 : Protégez-vous grâce à des outils spécialisés et adaptés à vos besoins

De nombreuses solutions existent pour éviter, à l’origine, les tentatives de « phishing » ; aucune n’est parfaitement inviolable car, la plupart du temps, les erreurs sont « humaines » et non informatiques. Néanmoins, voici quelques outils efficaces qui filtreront la majeure partie de ces tentatives frauduleuses :

- Solution Antispam pour les mails

- Antivirus et/ou autre solutions professionnels afin de protéger le poste utilisateur

- Sensibilisation des collaborateurs par la formation et via des outils de simulation d’attaque (action à faire régulièrement)

- Faire appel à son service informatique ou un prestataire externe pour la mise en place d’outil et de politique de sécurité

La créativité des hackers n’a d’égale que la naïveté et le manque de formation des utilisateurs du web. Il n’existe malheureusement pas d’autres solutions « miracles » contre le phishing qu’une bonne dose d’outillage technique et, surtout, de prendre le temps de se former à ces problématiques ou de se faire accompagner par des professionnels de la cyber-sécurité. Quoi qu’il en soit, avant de cliquer, posez-vous les bonnes questions car, dans près de 90% des cas, vous serez capables de détecter la malveillance avec un soupçon de jugeote. Et maintenant, à vos claviers pour lutter contre toute cette bande de e-flibustiers !

__

Pour aller plus loin : L’Agence nationale de la sécurité des systèmes d’information met à disposition un MOOC (Massive Open Online Course) appelé SecNumacadémie afin de sensibiliser toutes personnes aux différents aspects de la cybersécurité. Il est accessible gratuitement jusqu’au 30 juin 2024.